La ciberseguridad no debe ser algo ajeno a nuestras vidas, organizaciones o empresas. Todas las empresas pueden ser un blanco de ciberataques, no importa el tamaño de las mismas, en algunas ocasiones no tenemos la certeza de cual es la ruta o que estrategias debemos implementar. Lo que tenemos en riesgo no es poca cosa, vulnerable se encuentran datos de nuestros clientes, datos de tarjetas de crédito, datos de nuestras cuentas bancarias, estrategias de marketing y precios, en sí toda la información confidencial que no deseamos sea expuesta a nuestra competencia. Las perdidas fácilmente se pueden traducir en dinero, cuestiones legales y una mala fama o reputación con nuestros clientes.

La ciberseguridad es un trabajo conjunto, donde todo colaborador debe de estar capacitado en apoyar las estrategias y utilizar los mecanismos que se le brindan para que la compañía este protegida. Nunca es tarde para tomar cartas en al asunto, se comienza analizando e identificando nuestros datos sensibles, donde están y quienes tienen acceso para trazar una ruta de combate de vulnerabilidades. Podemos asesorarte en este proceso que sin duda todas las empresas deben identificar.

Las pruebas de penetración implican intentar violar varios sistemas de aplicaciones y servidores de servicios para exponer vulnerabilidades, entradas o puertos vulnerables a los ataques de inyección de código. Por otro lado, las pruebas de penetración también analizan amenazas de ingeniería social, este análisis se lleva a cabo mediante una encuesta con los integrantes de la compañía para ver si comprenden las políticas y prácticas de seguridad de la información de la organización, y si en algún momento se dio cuenta que estaba compartiendo información confidencial a personas no autorizadas. Es importante capacitar a los miembros de nuestro equipo para evitar engaños que proporcionen acceso físico o lógico a nuestros sistemas.

Las pruebas de penetración realizadas por expertos a menudo denominados pen-testers o hackers éticos simulan ataques y técnicas utilizadas por los oponentes para documentar las debilidades en las defensas de ciberseguridad de una empresa. Los resultados de una prueba de penetración no solo comunican la solidez de los protocolos de ciberseguridad actuales de una organización, sino que también presentan los métodos de piratería disponibles que se utilizan para infiltrarse en los sistemas de una organización. Una buena prueba de penetración, seguida de informes detallados, proporciona un análisis de las vulnerabilidades, mismas que se utilizaron para obtener acceso a información confidencial, por cuánto tiempo pudieron acceder a ella y cuánto tiempo pudieron evadir la detección.

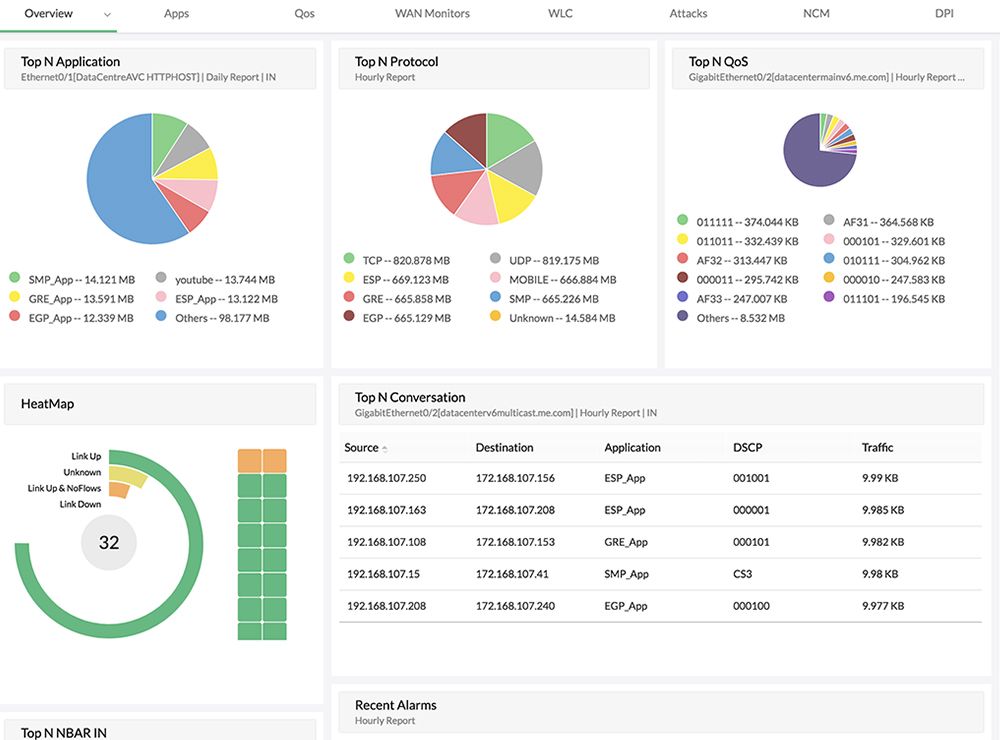

El análisis de tráfico otorga inteligencia de red, facilita la planificación de tácticas de protección. El análisis del tráfico permite la visibilidad de la red con herramientas que monitorean, solucionan problemas, inspeccionan, interpretan y sintetizan los datos de tráfico, esto nos permite como analistas de ciberseguridad consultar registros históricos de tráfico.

El análisis de tráfico desempeña un papel fundamental en la seguridad de la red al detectar ataques distribuidos de denegación de servicio (DDoS) y otros eventos o actividades anormales. Las herramientas de análisis de tráfico consumen y analizan el tráfico sin procesar para crear un modelo que refleje el comportamiento normal de la red y alertar a las herramientas que detectan patrones anómalos o raros.

En un contexto de seguridad, los analistas de ciberseguridad buscamos amenazas como infecciones de malware no detectadas, filtraciones de datos, intentos de denegación de servicio (DoS) y acceso no autorizado a dispositivos.

Las herramientas de seguridad de red como firewalls, sistemas de detección de intrusos (IDS) y sistemas de prevención de intrusiones (IPS) se enfocan en monitorear el tráfico vertical que cruza el perímetro del entorno de red, una solución de análisis de tráfico de red se enfoca en todas las comunicaciones, ya sea paquetes TCP / IP tradicionales / paquetes IPS / tráfico de red virtual a través de conmutadores virtuales (vSwitch), cargas de trabajo en la nube, llamadas API.

Las herramientas de análisis de tráfico de red utilizan inteligencia artificial y aprendizaje automático para analizar el tráfico sospechoso y ayudar a los sistemas a identificar nuevos tipos de amenazas que afectan a nuestros sistemas.

Este servicio en conjunto con las herramientas adecuadas nos permite ofrecer mayor seguridad a tu red.